上一章從攻擊行為、Suricata告警到反查Tomcat Log找異常行為,其中有些攻擊行為並沒有產生告警,但從Log中可以查的到。有時候可能是規則不夠好、又或者是這類型程式只能防守特定類型,因此我們需要多個防護層面去做阻擋。

HITCON2020″你的資安策略夠明確嗎?透過框架優先緩解真實威脅"這場講到(資安大會也有講、那時候沒follow到...),在紅隊演練結束後,監控廠商說這些攻擊行為我們Log都找的到,不過有些沒跳告警(或淹沒在告警訊息海內),那該如何完善呢?

以下參考: https://www.ithome.com.tw/news/139567

https://s.itho.me/cybersec/2020/slides/8262.pdf

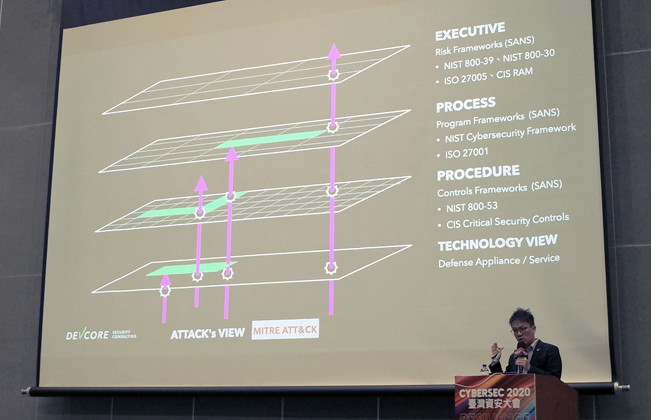

應該用不同層面的控制項做防禦

技術面漏掉的可以做控制(CIS)去防禦,接著依照ISO27001去處理,最後管理層去決定該風險如何處理(轉移、規避或接受風險)

我需要一個All In One 的設備做防護

DEVCORE翁浩正: 一種防禦手段沒辦法完全阻擋防禦,就算他超強,也只能防禦涵蓋的那一部分,其他都是缺口,所以會要有防火牆、IPS、WAF、EDR、教育訓練等等

要保護的範圍實在太大了

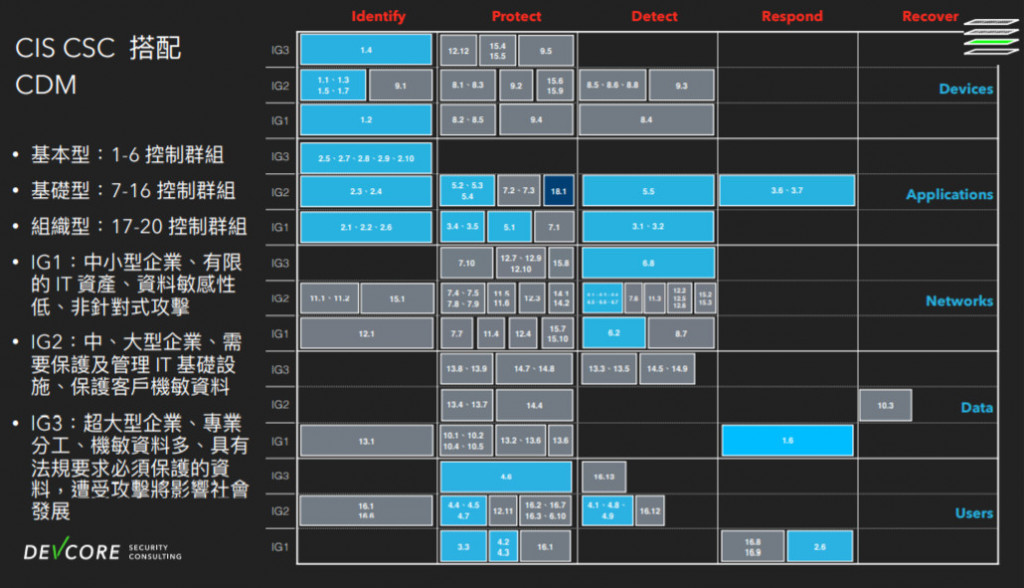

參考CSC依公司大小選擇不同的控制群組,依重要性(IG1 > IG2 > IG3)逐步補齊

我做了控制應該高整無憂了吧!

人永遠是最大的漏洞,流程沒訂好就會開始鑽漏洞。

議題有一個案例是: 有個一年一度活動才需要上線使用的網頁服務,閃過定期要弱掃、密碼更換等規則,然後就變成破口了…

然後還有像Log開的不夠詳細,就會沒監控到問題

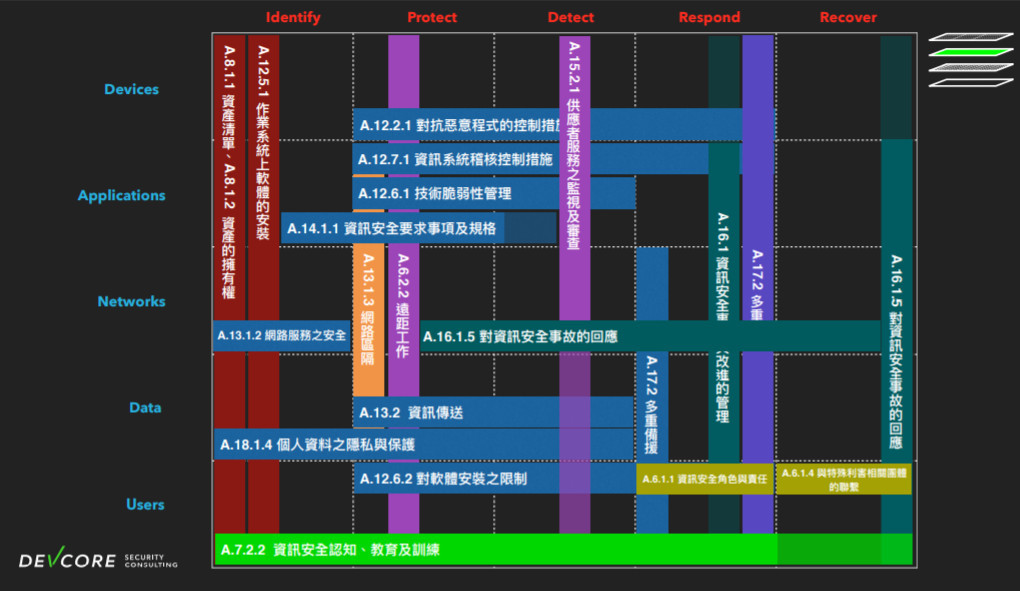

我們可以將ISO27001的圖疊到Control圖的上面,看那些缺少的

誰先誰後

可以照公司內風險高嚴重性高的項目開始逐步改善

資訊安全是需要長期規劃的,需要相應的防禦設備及長官支持、Top Down的策略規劃並反覆精進

雖然說主題是Elastic Cloud,但題目是資訊保健,政策也是其中不可分割的一部分(私心想寫篇心得而已),最後許願能再聽一次